- はじめに

- 前提

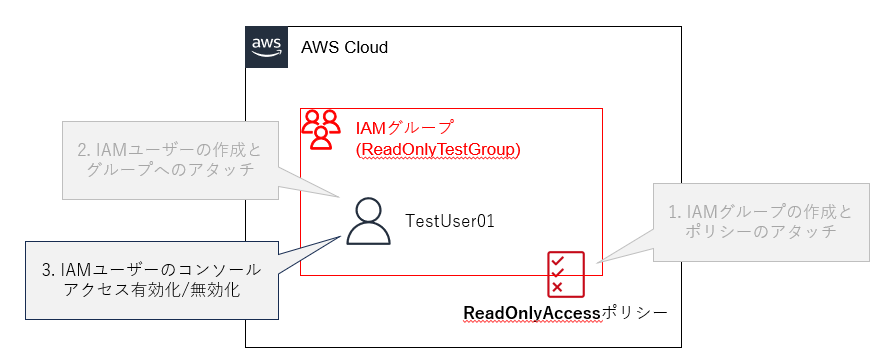

- 作業の流れ

- 0. 準備

- 1. IAMユーザーを所属させるIAMグループの作成とポリシーのアタッチ

- 2. IAMユーザーの作成とグループへのアタッチ

- 3. IAMユーザーのManagement Consoleアクセス有効化・無効化

- まとめ

はじめに

今回はAWSのManagement Consoleで利用できるCloudShell(CLI)にて、以下の作業を行いました。

- IAMユーザーを所属させるIAMグループの作成とポリシーのアタッチ

- IAMユーザーの作成とグループへのアタッチ

- IAMユーザーのManagement Consoleアクセス有効化・無効化

Management ConsoleにてGUIで対応することも可能ですが、IAMユーザーやIAMグループを複数作成する場合に、誤操作による設定不備が発生する可能性があります。その際にAWSが提供するCloudShell(CLI)を活用することで可能な限り誤操作を減らし、手順を簡略化しつつ再現性を高めることができると考え、以下リンク先のコマンドを元に試してみました。

参考)AWSコマンド一覧

前提

まず前提として、作業対象のAWSアカウント上でIAMの管理権限を持っているユーザーでログインすることが必要です。IAMの設定変更を行える権限を持っていないと、GUI操作と同じくエラーメッセージが返ってきてしまいます。

作業の流れ

今回は以下の流れで一連の作業を行いました。

①IAMグループ作成

②IAMグループへポリシーアタッチ

③IAMユーザー作成

④IAMユーザーをIAMグループへ所属させる

⑤IAMユーザーのコンソールアクセス有効化

⑥IAMユーザーのコンソールアクセス無効化

0. 準備

CLIでの作業を行うため、まずはAWSアカウントのManagement ConsoleにログインしてCloudShellを開きます。

※画面下部にCloudShellが埋まってしまっている場合には、必要なサイズに拡大してください。

1. IAMユーザーを所属させるIAMグループの作成とポリシーのアタッチ

まずはIAMユーザーを所属させるIAMグループの作成と、そのグループに所属しているIAMユーザーが適切な権限を持つためのポリシーをIAMグループにアタッチします。

今回の例のようにユーザー数が少ない場合にはIAMユーザーに直接ポリシーをアタッチすることも可能ですが、ユーザー数が増加するにつれてユーザー毎のポリシー管理を行う工数と時間がかかってしまうため、グループに所属させることで権限管理を確実、かつ簡易化します。

手順1.1

ReadOnlyTestGroupという名前のIAMグループを作成します。

aws iam create-group --group-name ReadOnlyTestGroup

手順1.2

ReadOnlyTestGroupにAWS管理ポリシー「ReadOnlyAccess」を付与します。

aws iam attach-group-policy --group-name ReadOnlyTestGroup --policy-arn arn:aws:iam::aws:policy/ReadOnlyAccess![]()

手順1.3(オプション)

実際にIAMグループの作成とポリシーのアタッチが完了していることを確認します。

aws iam list-attached-group-policies --group-name ReadOnlyTestGroup

※GUI操作の場合は、Management Console上でIAMを開き、左ペインから「ユーザーグループ」を選択してReadOnlyTestGroupの許可が「定義済み」となっている事を確認します。

2. IAMユーザーの作成とグループへのアタッチ

IAMグループの作成とポリシーのアタッチが完了したところで、続いてManagement Consoleにアクセスするユーザーの作成と適切なグループへのIAMユーザーのアタッチを行います。

IAMグループには複数のIAMユーザーを所属させることができ、IAMユーザーは複数のIAMグループに所属することも可能です。詳細についてはAWSの公式ドキュメントを参照ください。

手順2.1

まずはIAM管理者としてManagement ConsoleにアクセスするIAMユーザーを作成します。今回はTestUser01という名前のユーザーを、EnvironmentタグとしてTestをつけて作成します。

aws iam create-user --user-name TestUser01 --tags Key=environment,Value=Test

手順2.2

続いて、作成されたIAMユーザー(TestUser01)をReadOnlyTestGroupに所属させます。

aws iam add-user-to-group --user-name TestUser01 --group-name ReadOnlyTestGroup![]()

手順2.3(オプション)

実際にIAMユーザーがグループに所属できているかを確認します。

aws iam list-groups-for-user --user-name TestUser01

赤枠内にてTestUser01がReadOnlyTestGroupに所属できていることが確認できます。

※GUI操作の場合は、手順1.3と同じくユーザーグループ画面へ遷移し、ReadOnlyTestGroupを選択します。画面下部「このグループのユーザー」欄にTestUser01がリストされていることを確認します。

3. IAMユーザーのManagement Consoleアクセス有効化・無効化

最後に、作成したIAMユーザーのコンソールアクセス有効化/無効化を行います。

「IAMユーザーの有効化/無効化」と聞くと単純にユーザー自体を有効化/無効化すると考えますが、IAMの仕様上正しくはユーザーのコンソールログイン用パスワードの作成/削除を行います。これによりパスワード削除状態時はコンソールログインができなくなり、IAMユーザーの利用者視点ではIAMユーザーが有効化/無効化されているように見えるという仕様になっています。

この手順が活用できるユースケースとしては、「本番環境アカウントで変更作業を行えるIAMユーザーを通常時は無効化しておき、変更作業が必要な際に有効化して本番環境にて作業を実施、その後作業が完了し次第再度無効化を行う」などが考えられます。この運用を行う事により、意図しない本番環境での変更を阻止するといった効果を得ることができます。

3.1 IAMユーザーの有効化

まずはIAMユーザーのコンソールログイン用パスワードを作成(=IAMユーザーを有効化)します。

aws iam create-login-profile --user-name TestUser01 --password Testxxxxxxxxxx --password-reset-required

このコマンドでは「--password」で一時的なコンソールログイン用パスワードを作成し、その後の「--password-reset-required」を指定することでIAMユーザー初回ログイン時にパスワード変更を強制させています。これによりIAMユーザーの利用者は初回ログイン時以降、任意のパスワードを使用することができます。

※IAMユーザー利用者へコンソールログイン有効化の連絡を行う際には、上記「--password」で指定した一時的なパスワードも連携する必要があります。これが無いと初回ログイン+パスワードリセットを行えないためです。なお、連携の方法についてはセキュリティ面を考慮する必要があります。

3.1.(参考) 初回ログイン時のIAMユーザー利用者視点

IAMユーザー利用者は初回ログイン用パスワードが連携されたら、IAMユーザーとしてアカウントにサインインします。

その後、パスワードリセット画面へ遷移します。ここで新しいパスワードをセットすることで、次回ログイン時からは新しくリセットされたパスワードを利用することができるようになります。

3.2 IAMユーザーの無効化

続いてIAMユーザーのコンソールログイン用パスワードを削除(=IAMユーザーを無効化)します。

aws iam delete-login-profile --user-name TestUser01![]()

これによりコンソールログイン用パスワードが削除され、IAMユーザー利用者はコンソールにログインできなくなります。

3.2.(参考) コンソールログイン用パスワード無効時のIAMユーザー利用者視点

IAMユーザー有効時にログインできていたパスワードでサインインをすると、認証情報が正しくないと表示されコンソールにアクセスできなくなります。

まとめ

今回はIAMグループの作成からポリシーのアタッチ、IAMユーザーの作成とグループへのアタッチ、IAMユーザーの有効化/無効化等基本的な作業をCloudShellで行ってみました。単純な作業のためManagement ConsoleにてGUI操作で同等作業を行うことは可能ですが、前述した通り手順の簡略化と再現性の向上を行うためにCLIを利用することも一つの手段だと思います。

またIAMユーザーの有効化/無効化を行う際には、ユーザー自体の有効化/無効化を行うのではなく、実際にはコンソールログイン用パスワードを作成/削除するというIAMの仕様についても気付く事ができました。これ以外にもユーザー視点での動作と実際のAWS内での動作に差異があることはあると考えられるため、今後も新しい気付きがあれば共有できればと思います。

ここまでご覧いただきありがとうございました。